第一次打这个比赛,是中国科学院信息工程研究所出的题,题目都偏难吧。。做了一个arm架构的题,然后UnravelMFC这个题,比赛时学长师傅做了,就没做了,赛后把它复现了下。

链接:https://pan.baidu.com/s/1zD_x5Z_2ktIWjFzoOKn_5A

提取码:mflo

复制这段内容后打开百度网盘手机App,操作更方便哦

babyarm

进入程序直接看到假的程序流程。。看了下函数,然后gdb开一个端口不断调试跟找到关键函数。其实从ELF Initialization Function Table 也可以看见关键加密函数:sub_114D8。

确定关键函数后不断调试。。从调试看到,首先对输入字符hex,然后再byes.fromhex(),所以最后就是我们输入的字符。

剩下就是慢慢整理数据,解密。。循环加密数据。。

加密中2中取已经编码数据的表达式需要注意一下,动调可以很明白。

(_DWORD *)(&v40 + (v17 & 0xC) - 20)

(*((_DWORD *)&v40 + (((unsigned __int8)(v17 >> 2) ^ 1) & 3) - 5)

首先取出最后比较的密文变成16个4字节数据:

1 |

|

解密:

1 |

|

直接通过调试窗口取出的解密数据,然后打印出:

1 |

|

其中是sub_11E40这个函数对程序流程进行了一些骚操作,好像是hook。

ps:后面看别人的wp学习我才知道自己逆向的这个算法是一个魔改的tea,然后那个骚操作是hook了程序的memcmp函数。

UnravelMFC

这个题对于我我现在的知识储备感觉考的东西还是挺多的。

首先算法:RC4,base64的简单改动,改了delta的tea。

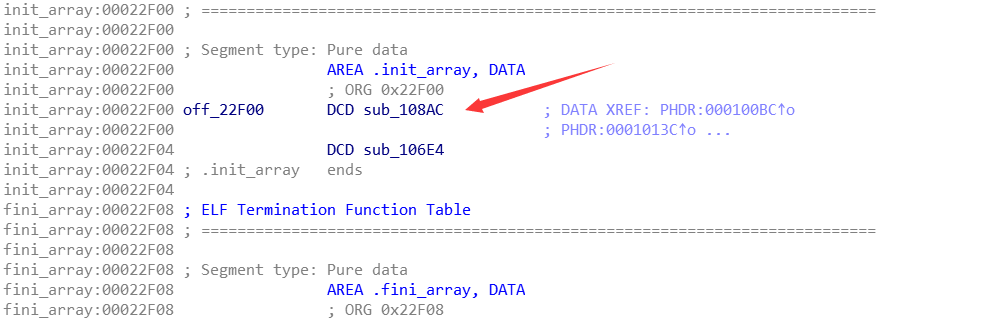

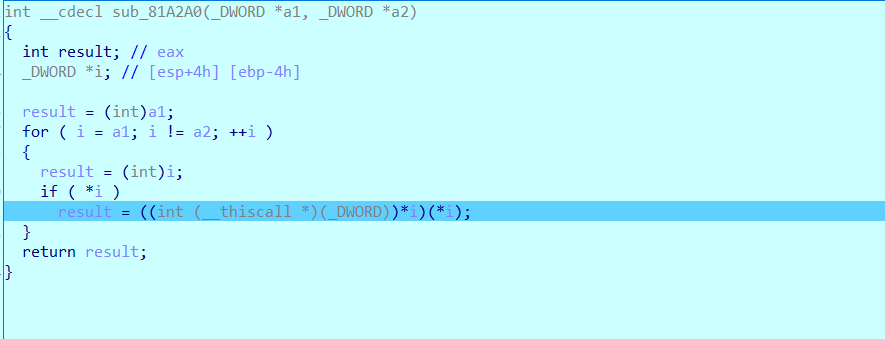

然后说说程序的一些坑,开始使用如下的函数执行一个函数指针数组的所有函数,里面包括了smc,变换数据,和反调试检测(简单的*(_BYTE *)(__readfsdword(0x30u) + 2)):

另外就是一个反调试我找了好久,一度怀疑是ida版本的bug,每次调试到一个地方就闪退,一直跟最后跟到库里的一个创建窗口函数,然后就退出了,但为什么呢。。后面才发现是在一个函数初始化窗口时的函数用了*(_BYTE *)(__readfsdword(0x30u) + 2)检测调试,如果处于调试状态就不会初始化这个窗口了,然后调用ExitProcess退出程序。

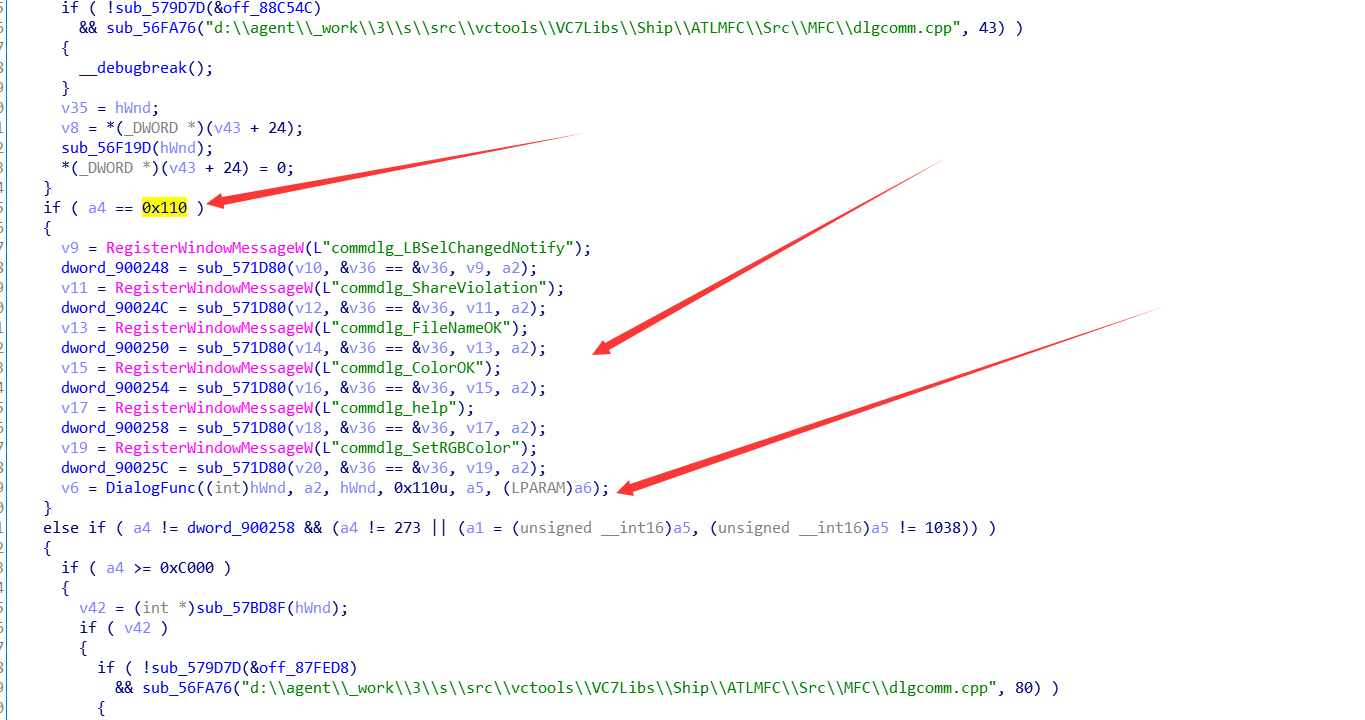

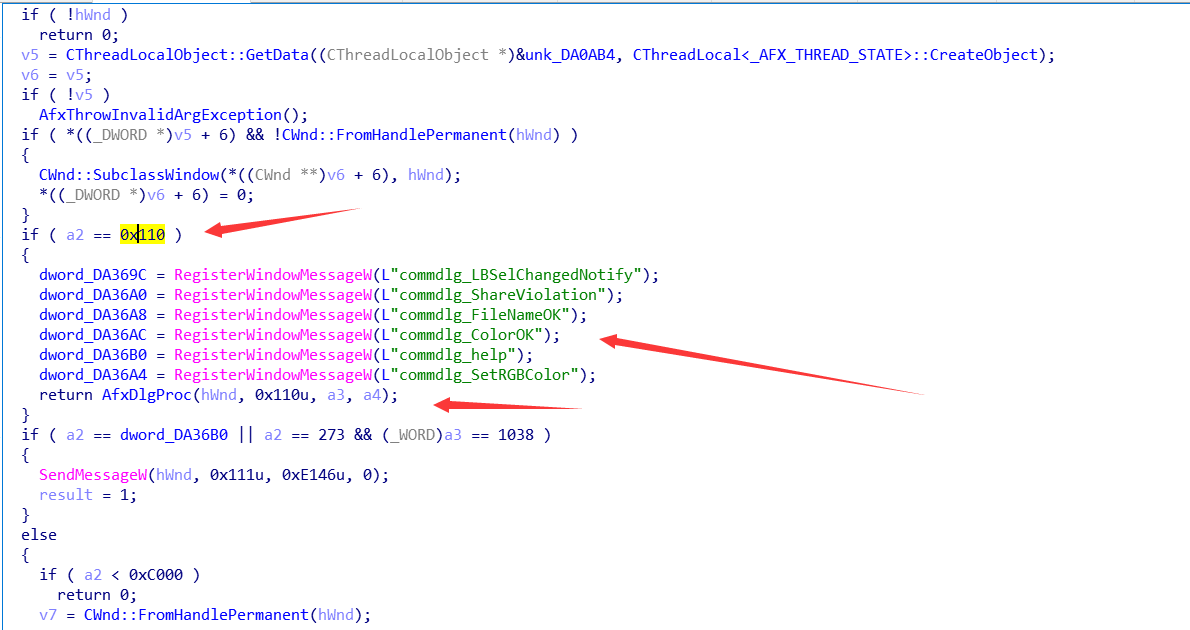

从这个函数向上找调用:可以看到消息值0x110,一些RegisterWindowsMessageW函数后出现对话框过程处理函数(DialogFunc)。

此时我又想到正在做的另外一个MFC程序,那找主要的对话框初始化函数是不是也可以找呢,试了一下:确实可行。

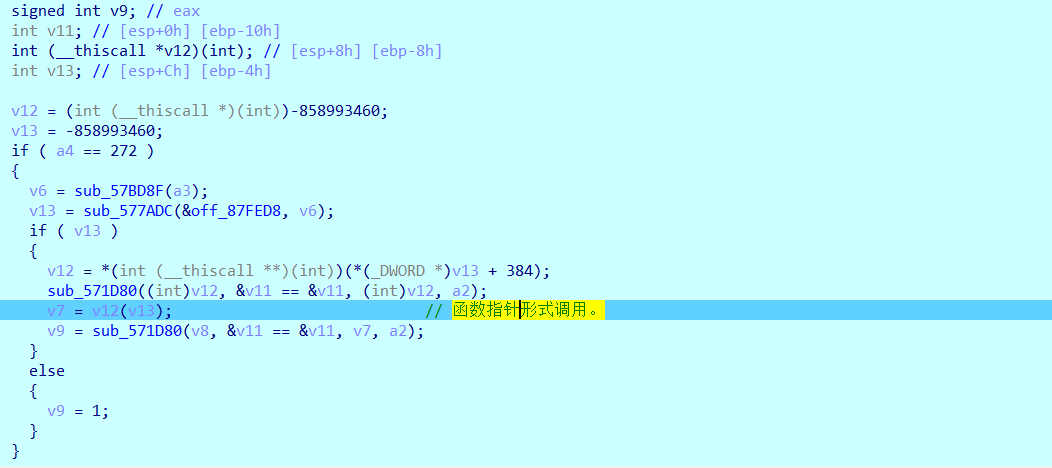

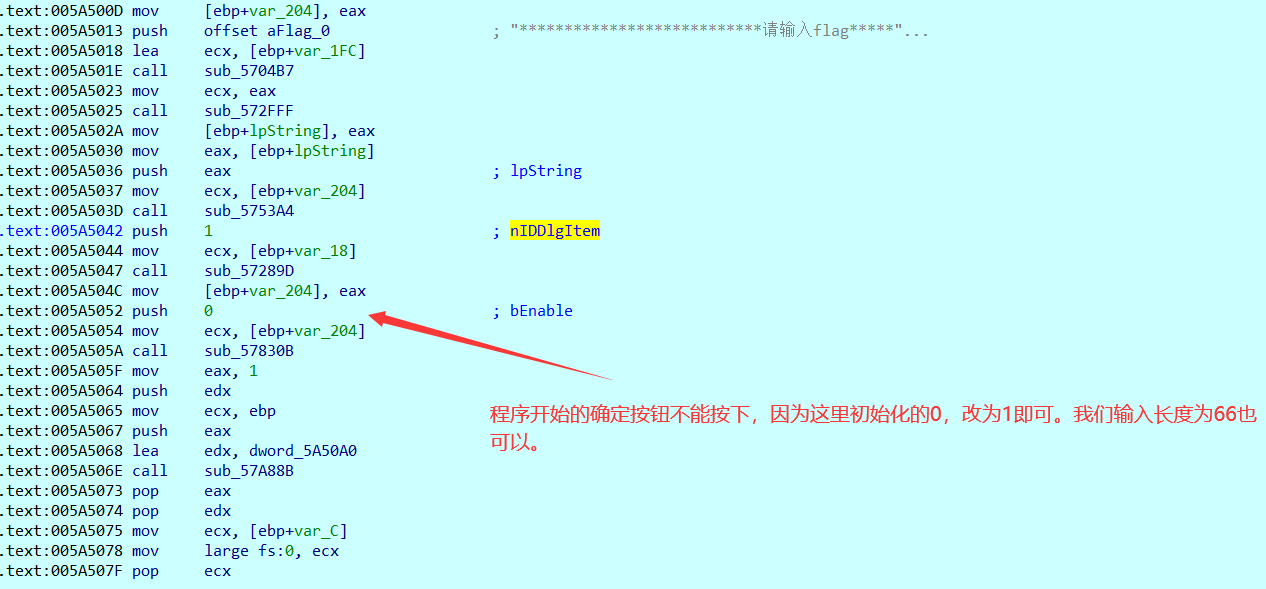

接着上面那个用函数指针调用的函数:一个简单的反调试,虽然简单,但感觉不好发现。。

上面说到那个反调试不好发现,但其实有一个查程序退出原因的办法,那就是不断跟踪:下面是退出前我跟到的一个API:

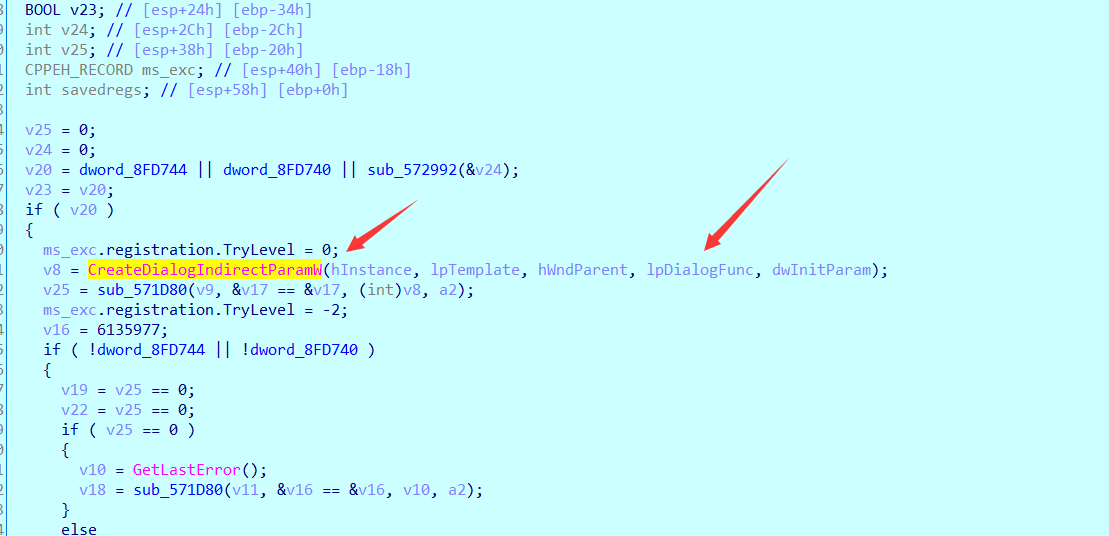

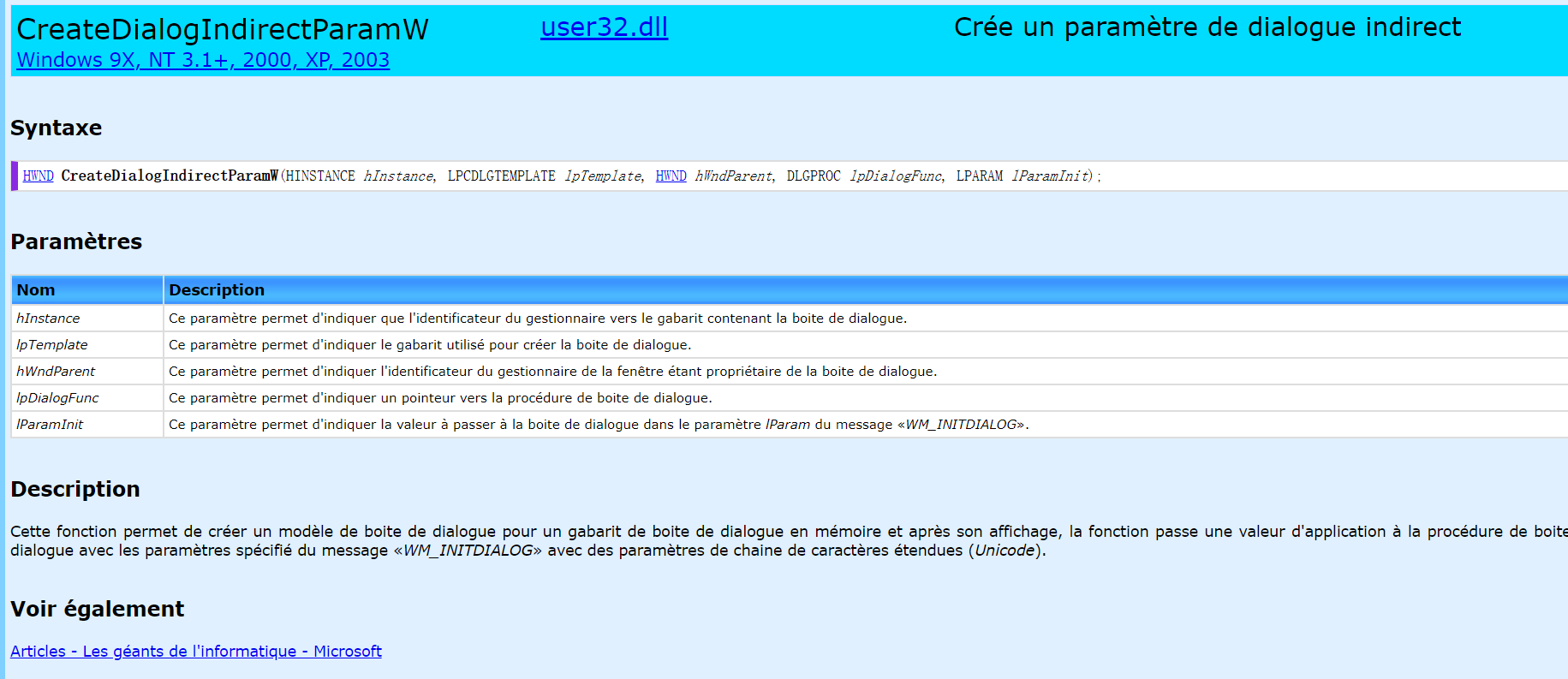

函数解释,其实这个函数就类似DialogBoxParamA()函数,用对话框的模板创建模态对话框。而窗口过程函数指针在第四个参数。。这也是我们关心的关键函数,下个断点。

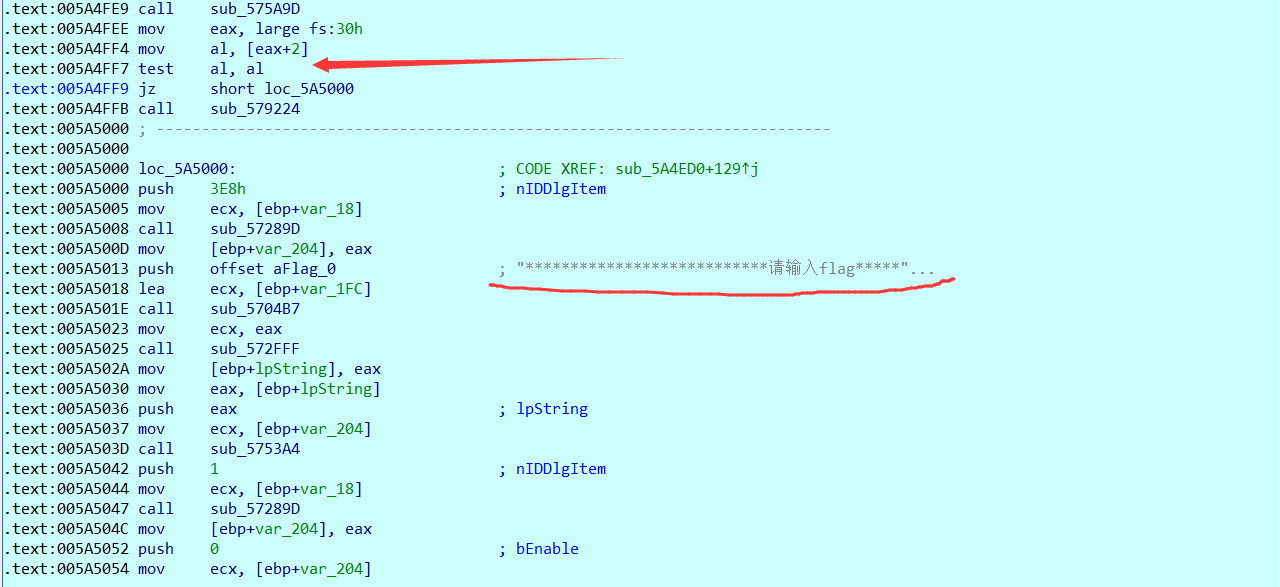

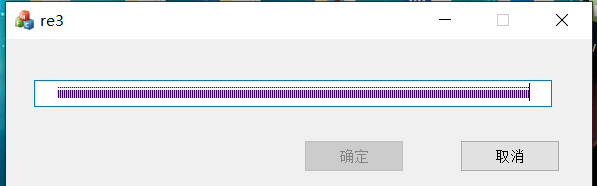

然后就是为什么程序要输入字符长度为66才会enable确定按钮,但为什么只能输入63个字符呢,,这也是我在做题时一直想的问题,然后当时也就不想逆下去了。

而当我在输入框输入正确的flag时这个输入长度又可以是66,难道还有检查机制。。找了半天没有找到,后面发现是那个文本框是根据我输入的字符宽度来决定能输入多少内容。。。因为比赛时我输入的全是1,而字符1比较宽,这里输入全是i的话能容纳的就多了。这应该是设置了输入框的一个属性吧。

剩下对于程序的就是mfc消息对应的处理函数的学习。然后逆向2部分解密。

这里只说一下我在python逆tea加密时遇到的坑,因为python不像C语言,int型数据的话就固定是4个字节,python就是作为一个大数处理,所以每次的数据我们都要&0xffffffff取低4字节数据。

解密脚本:

1 | from z3 import * |

最后消息映射表的结构:

1 | struct AFX_MSGMAP{ |